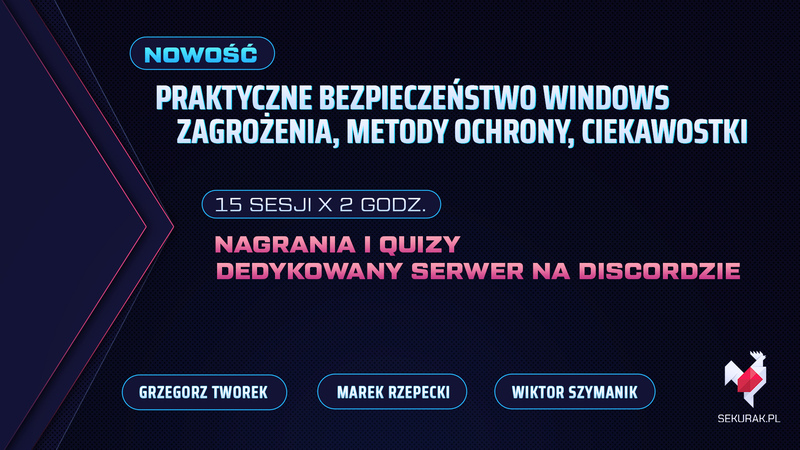

Szkolenie Praktyczne bezpieczeństwo Windows to

- 15 dwugodzinnych sesji szkoleniowych prowadzonych przez praktyków (Grzegorza Tworka, Marka Rzepeckiego, Wiktora Szymanika).

- Sesje prowadzone są na żywo (on-line), ale dostępne jest również nagranie każdej sesji (dostęp do końca 2027 roku). Ominiesz niektóre sesje, nie ma problemu - możesz je obejrzeć (dowolną liczbę razy) z nagrania.

- Szkolenia w formie: niezbędny wstęp teoretyczny, pokazy na żywo, sesja pytań i oraz odpowiedzi.

- W trakcie całego szkolenia dostępny jest dedykowany serwer Discord dla uczestników oraz trenerów (możliwość wymiany wiedzy z uczestnikami / trenerami / możliwość zadawnia pytań również pomiędzy sesjami).

- Sześć quizów sprawdzających wiedzę.

- Finalny, 30 pytaniowy quiz umożliwiający zdobycie certyfikatu uczestnictwa.

- Do wyboru termin wieczorowy 19:00-21:00 lub przedpołudniowy 10:00 - 12:00.

Dla kogo?

- Administratorzy systemów Windows (wymagana podstawowa wiedza o administracji systemami Windows)

- Działy bezpieczeństwa firm

- Pentesterzy

- Ambitne osoby techniczne, które potrzebują uporządkować swoją wiedzę o bezpieczeństwie systemów Windows

Czego dowiesz się dzięki szkoleniu?

- Poznasz aktualne mechanizmy bezpieczeństwa Windows

- Zlokalizujesz ewentualne błędy, które popełniasz w trakcie administrowania systemami

- Zyskasz wiedzę na temat aktualnych strategii hardeningu Windows

- Poznasz aktualne strategie monitorowania bezpieczeństwa systemów Windows

- Dowiesz się, jakie są aktualne zagrożenia w środowisku Active Directory / poznasz również mechanizmy chroniące przed omawianymi zagrożeniami

- Zobaczysz kilkanaście ataków na żywo na systemy Windows oraz wzbogacisz się o wiedzę, jak się przed nimi chronić

Agenda / opis sesji szkoleniowych

1. Mechanizmy zarządzające systemami Windows [2h, Grzegorz Tworek]

* Zdalne API Windows

* Windows Management Instrumentation

* WinRM

* Narzędzia administracyjne

2. Centralizacja i automatyzacja zarządzania [2h, Grzegorz Tworek]

* PowerShell

* Group Policy

* Narzędzia firm trzecich

* Zarządzanie przez chmurę

3. Zarządzanie aktualizacjami [2h, Grzegorz Tworek]

* Microsoft Update

* Windows Server Update Services

* Aktualizacje firm trzecich

* Polityki aktualizacji

4. Bezpieczeństwo dla administratorów Windows [2h, Grzegorz Tworek]

* Uprawnienia administratora

* Model uprawnień

* Tiering

* Najlepsze praktyki

5. Monitorowanie dla administratorów Windows [2h, Grzegorz Tworek]

* Monitorowanie działania

* Monitorowanie bezpieczeństwa

* Monitorowanie wydajności

* Scentralizowane monitorowanie

6. Dlaczego administratorzy psują zabezpieczenia systemu Windows [2h, Grzegorz Tworek]

* Nadmierne uprawnienia lokalne

* Nadmierne uprawnienia domenowe

* Erozja konfiguracji

* Erozja uprawnień

* Wykrywanie nieprawidłowości

* Ochrona przed administratorami

7. Utwardzanie systemów Windows [2h, Grzegorz Tworek]

* Metodyki i standardy

* Application whitelisting

* Antywirusy

* Scenariusze

8. Ochrona przed atakami sieciowymi [2h, Grzegorz Tworek]

* Mechanizmy ataków sieciowych

* Windows Firewall

* Protokoły sieciowe

* Remote Desktop Protocol

9. Enumeracja lokalnego środowiska Active Directory z perspektywy niskouprzywilejowanego użytkownika [2h, Marek Rzepecki]

* Zbieranie informacji o środowisku

* Enumeracja powiązań pomiędzy użytkownikami i serwerami

* Poznanie budowy sieci Active Directory i zebranie podstawowych informacji o błędach logicznych

10. Enumeracja SMB, LDAP. Zatruwanie komunikacji w celu przejęcia poświadczeń użytkowników [2h, Marek Rzepecki]

* Zatruwanie LLMNR/NBTNS w celu przechwycenia poświadczeń użytkowników

* Ataki typu Relay w praktyce

* Enumeracja zasobów SMB. Automatyzacja procesu przeszukiwania zasobów pod kątem istotnych i wrażliwych danych

* Wprowadzanie zmian w Active Directory, w celu eksploitacji zidentyfikowanych podatności

11. Problemy bezpieczeństwa Active Directory Certificate Services [2h, Marek Rzepecki]

* Wyszukiwanie i enumeracja usługi AD CS

* Identyfikacja słabych punktów, i praktyczne przedstawienie eksploitacji podatności, mogących skutkować przejęciem domeny/ pozyskaniem wysokich poświadczeń w domenie.

* Zabezpieczenie AD CS przed opisanymi wariantami ataku

12. Eskalacja uprawnień lokalnych w systemie Windows [2h, Marek Rzepecki]

* Identyfikacja błędnych konfiguracji i podatnych usług w systemie Windows

* Wykorzystanie błędów w konfiguracji usług

* Praktyczne wykorzystanie tokenów i uprawnień systemowych – SeImpersonatePrivilege, PrintSpoofer, RoguePotato

* Analiza kont lokalnych, harmonogramu zadań i zapamiętanych poświadczeń

13. Eskalacja uprawnień w środowisku Active Directory [2h, Marek Rzepecki]

* Identyfikacja błędnych konfiguracji w Active Directory umożliwiających eskalację uprawnień użytkownika domenowego

* Wykorzystanie błędów w listach kontroli dostępu (ACL/DACL) do uzyskania wyższych uprawnień

* Ataki na konta serwisowe i SPN – praktyczne wykorzystanie techniki Kerberoasting

* Wprowadzenie i praktyczne wykorzystanie kont Group Managed Service Accounts (gMSA) w eskalacji uprawnień

14. Lateral Movement w środowisku Active Directory [2h, Marek Rzepecki]

* Wykorzystanie uzyskanych poświadczeń do przemieszczania się między hostami w środowisku domenowym

* Praktyczne zastosowanie technik Pass-the-Hash, Pass-the-Ticket, Overpass-the-Hash

* Zdalne wykonywanie poleceń z użyciem WinRM, WMI, SMB oraz narzędzi Impacket i Evil-WinRM

* Wykorzystanie błędnych konfiguracji Resource-Based Constrained Delegation (RBCD) w atakach lateralnych

15. Utrzymanie dostępu i pełna dominacja domeny Active Directory [2h, Marek Rzepecki]

* Utrzymanie trwałego dostępu po przejęciu konta uprzywilejowanego

* Wykorzystanie technik Golden Ticket i Silver Ticket do ponownego uwierzytelnienia w domenie

* Praktyczne zastosowanie DCSync i DCShadow do przejęcia kontrolerów domeny

* Tworzenie trwałych backdoorów w Group Policy Objects (GPO), logon scripts oraz Scheduled Tasks

* Wykorzystanie SIDHistory, Shadow Credentials i błędów w konfiguracji AD CS do utrzymania kontroli

PRZYDATNE INFORMACJE

I termin (sesje wieczorne)

- Szkolenie rozpoczyna się 2 marca 2026 (poniedziałek), 19:00->21:00.

- Kolejna sesja odbywa się 4 marca 2026 (środa), 19:00->21:00

- Kolejne sesje odbywają się w trybie poniedziałku / środy (godziny jak powyżej)

- Czas trwania sesji zawiera sesję pytań i odpowiedzi

- Kolejność sesji ulegnie zmianie (finalna kolejność będzie przekazana uczestnikom maksymalnie do końca stycznia)

II termin (sesje dzienne)

- Szkolenie rozpoczyna się 27 kwietnia 2026 10:00->12:00.

- Kolejne sesje:

Sesja 1 27.04.2026

Sesja 2 29.04.2026

Sesja 3 4.05.2026

Sesja 4 6.05.2026

Sesja 5 11.05.2026

Sesja 6 13.05.2025

Sesja 7 18.05.2026

Sesja 8 20.05.2026

Sesja 9 25.05.2026

Sesja 10 27.05.2026

Sesja 11 1.06.2026

Sesja 12 3.06.2026

Sesja 13 8.06.2026

Sesja 14 10.06.2026

Sesja 15 15.06.2026

- Czas trwania sesji zawiera sesję pytań i odpowiedzi

- Kolejność sesji ulegnie zmianie (finalna kolejność będzie przekazana uczestnikom maksymalnie do końca stycznia)

PROWADZĄCY

Grzegorz Tworek

Specjalista IT w drugim pokoleniu. Od wielu lat aktywnie promuje idee związane z bezpieczeństwem informatyki, zwłaszcza w powiązaniu z systemami Microsoft. Autor artykułów i książek na temat IT security, prelegent i ekspert na wszelkich konferencjach, od studenckich po BlackHat. W czasie ponaddwudziestoletniej kariery zawodowej zarządzał czterema zbudowanymi od podstaw zespołami ekspertów IT security, napisał dziesiątki narzędzi, znajdował bugi w kodzie systemów Windows, jednych hackerów wsadzał do więzienia, a innych z niego wyciągał. Dwanaście razy nagradzany przez Microsoft tytułem Most Valuable Professional.

Marek Rzepecki

Zawodowy, etyczny hacker i pasjonat tematyki ofensywnego cyberbezpieczeństwa. Od 2018 roku konsultant do spraw cyberbezpieczeństwa w Securitum; z branżą związany zawodowo od ponad 10 lat. Zrealizował setki niezależnych audytów bezpieczeństwa aplikacji webowych i mobilnych, infrastruktur sieciowych dla największych polskich i zagranicznych firm.

Poza hackowaniem zajmuje się również przekazywaniem wiedzy związanej z cyberbezpieczeństwem. Prowadzi wysoce techniczne szkolenia zarówno z zakresu ofensywnego, jak i defensywnego bezpieczeństwa aplikacji webowych, infrastruktur sieciowych oraz aplikacji mobilnych, a także szkolenia dla osób nietechnicznych, poszerzające i aktualizujące wiedzę na temat cyberzagrożeń.

Przeszkolił tysiące osób w Polsce i za granicą. Prelegent na konferencjach branżowych, między innymi Mega Sekurak Hacking Party, Confidence, a także autor materiałów edukacyjnych. Współautor książki wydanej przez Securitum Wydawnictwo: Wprowadzenie do bezpieczeństwa IT, t. 1.

Wiktor Szymanik

Specjalista ds. cyberbezpieczeństwa ofensywnego z ponad 10-letnim doświadczeniem. Zajmuje się realizacją testów penetracyjnych oraz operacji red teamngowych dla organizacji w Polsce oraz krajach UE. Realizował projekty dla podmiotów z sektorów publicznego, finansowego, paliwowo-energetycznego, medycznego, infrastruktury krytycznej, transportu i logistyki, farmaceutycznego, e-commerce oraz w obszarach big data i usług chmurowych. Specjalizuje się w testach penetracyjnych aplikacji WWW, sieci LAN/WLAN, środowisk Active Directory oraz Azure/M365, a także w testach aplikacji typu thick client, działaniach Red Teamingowych. Ma również doświadczenie w analizie złośliwego oprogramowania oraz analizie po włamaniowej i reagowaniu na incydenty. Posiada certyfikaty OSEP, OSCP, OSWP, CARTP, CRTP, eWPTX oraz eWPT. W latach 2019–2022 uczestnik międzynarodowych ćwiczeń Locked Shields organizowanych przez NATO CCDCOE.