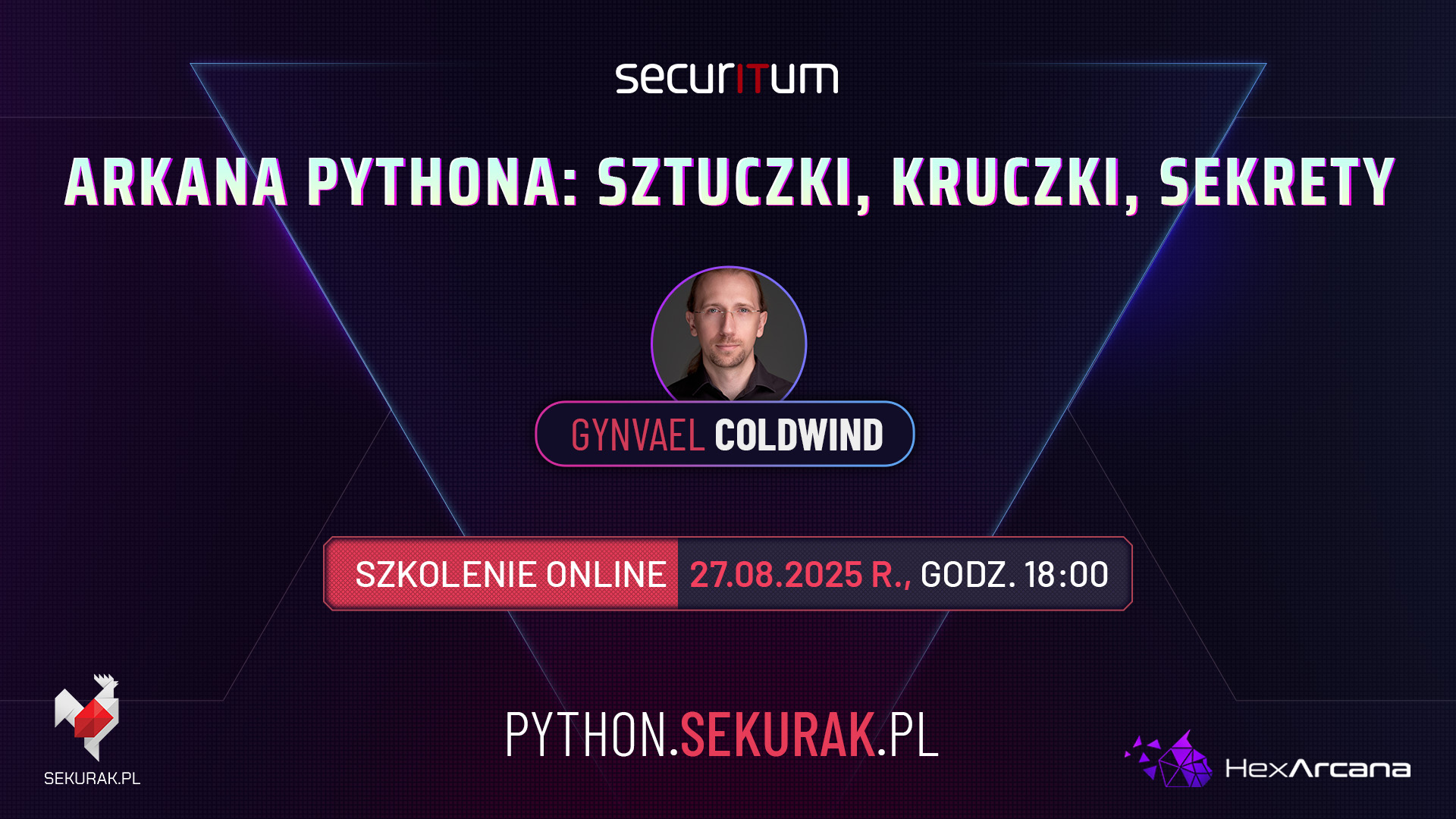

Szkolenie online, 27.08.2025 r., godz. 18:00

Przygotujcie się na intensywne zanurzenie w świecie Pythona.

To trzygodzinne miniszkolenie odsłoni, jak interpreter cPython reprezentuje funkcje i kod, jak działa bytecode, co kryje się w plikach .pyc i jak tworzyć własne obiekty kodu. Porozmawiamy o introspekcji, sandboxach i technikach obejścia ograniczeń, pokażemy, jak działa dekompilacja i disassembling, a także przyjrzymy się bundlerom, które łączą skrypty w samodzielne programy. Napiszemy również program w Pythonie, korzystając z edytora graficznego (?!).

Szczegóły, w słowach własnych prelegenta – Gynvaela Coldwinda – znajdziecie poniżej:

Niedawno zakończyliśmy serię szkoleń wprowadzających do Pythona. Ale na tym przygoda z tym językiem się nie kończy! Przez lata korzystałem z Pythona jako programista, gracz CTF-owy, bughunter i security researcher, odkrywając jego naprawdę… nietypowe oblicza. Podczas tego miniszkolenia podzielę się z Wami najciekawszymi spostrzeżeniami. To będzie niejako zejście w otchłań – fascynującą, intrygującą, momentami zaskakującą, a czasem po prostu dziwną. Serdecznie zapraszam – będzie ciekawie!

BILETY

Bilet dla jednej osoby – model „płać, ile chcesz”, możesz zapisać się zupełnie bezpłatnie lub wesprzeć nas dowolną kwotą (min. 20 zł).

Bilet PRO – w ramach biletu dostajesz certyfikaty w językach polskim i angielskim, dostęp do platformy ćwiczeniowej oraz PDF z opisem rozwiązań zadań szkoleniowych.

Bilet VIP – w ramach biletu dostajesz certyfikaty w językach polskim i angielskim, dostęp do platformy ćwiczeniowej, PDF z opisem rozwiązań zadań z użyciem wybranych technik z prezentacji oraz gadżety sekuraka: kubek + brelok + T-shirt + książka drukowana OSINT: Nowy wymiar poszukiwań w sieci + wysyłka paczkomatem na terenie Polski.

CZEGO DOWIESZ SIĘ PODCZAS SZKOLENIA

-

Zrozumiesz, jak cPython reprezentuje funkcje i obiekty kodu, jak na nich operować oraz jak tworzyć je od zera.

-

Poznasz mechanizmy disassemblingu i dekompilacji Pythonowego kodu.

-

Dowiesz się, czym są pliki .pyc i mechanizm marshalingu, jak działają archiwa ZIP z __main__.py oraz jak pisać programy w... MSPaint?!

-

Zobaczysz, jak działa pickle i dlaczego deserializacja może być niebezpieczna.

-

Poznasz różne podejścia do sandboxingu i różne podejścia do „uciekania” z Pythonowych sandboxów.

-

Dowiesz się, jak instalatory i bundlery łączą skrypty w samodzielne programy oraz jak analizować i „odpakowywać” takie paczki.

-

Poznasz garść (lub dwie garści) innych Pythonowych ciekawostek.

CO POWINIENEŚ WIEDZIEĆ PRZED SZKOLENIEM

-

Z uwagi na przeglądowy charakter prelekcji pojawią się zagadnienia zarówno proste, jak i bardzo skomplikowane. Co za tym idzie, wymagań wstępnych nie ma, ale nie wszystkie elementy prelekcji mogą być jasne dla osób z mniejszym doświadczeniem.

-

Znajomość Pythona jest bardzo zalecana.

-

Osoby początkujące, dopiero uczące się Pythona, również zachęcamy do udziału, nawet jeśli część zagadnień wyda się „z kosmosu” (zawsze czegoś się nauczycie, a być może rzeczy, które do tej pory Wam umykały, wskoczą na swoje miejsce).

DO KOGO SKIEROWANE JEST SZKOLENIE

-

Do programistów piszących w Pythonie na dowolnym poziomie, którzy chcą zajrzeć „pod maskę” interpretera i dowiedzieć się, „jak to w zasadzie działa”.

-

Do pentesterów, osób robiących security code review i specjalistów od bezpieczeństwa aplikacji w Pythonie.

-

Do analityków złośliwego oprogramowania i osób zajmujących się informatyką śledczą, którzy analizują skompilowane skrypty .pyc albo zbundlowane aplikacje.

-

Do graczy Capture The Flag, którzy jeszcze nie mieli okazji wejść w „internalsy” Pythona.

-

Do entuzjastów programowania zainteresowanych nietypowymi sztuczkami i hackami w Pythonie.

AGENDA

-

Binarny Python – kod bajtowy, obiekty funkcji i kodu, pliki .pyc

-

Python, pliki ZIP i MS Paint

-

Problem z Pickle

-

Wiele twarzy sandboxingu

-

Programowanie bez niektórych znaków

-

Bogata introspekcja w Pythonie

-

Gdzie Python szuka backdoorów^Wplików

-

Dziwne, ciekawe i niespodziewane zachowania w Pythonie

-

Bundlowanie skryptów i pliki EXE

-

Oraz garść innych ciekawostek, sztuczek i kruczków

PRZYDATNE INFORMACJE

-

Szkolenie odbędzie się 27 sierpnia 2025 r. (środa), online, o godz. 18:00, i potrwa około 3 godziny;

-

[UWAGA!] Link/Linki do szkolenia wysyłamy na trzy dni przed szkoleniem. Jeżeli nie dostałeś linku, to napisz na szkolenia@securitum.pl, podając numer zamówienia.

CO ZAWIERA CENA SZKOLENIA

Bilet dla jednej osoby

-

Dostęp do nagrania przez 6 miesięcy

-

Dostęp do dedykowanego kanału szkolenia na Discordzie

Bilet PRO

-

Dostęp do nagrania przez 6 miesięcy

-

Dostęp do dedykowanego kanału szkolenia na Discordzie

-

Certyfikaty w językach polskim i angielskim

-

Dostęp przez 6 miesięcy po szkoleniu do zestawu kilku dedykowanych ćwiczeń na zewnętrznej platformie ćwiczeniowej (cwiczenia.hackarcana.pl)

-

PDF z opisem rozwiązań zadań

Bilet VIP

-

Dostęp do nagrania przez 6 miesięcy

-

Dostęp do dedykowanego kanału szkolenia na Discordzie

-

Certyfikaty w językach polskim i angielskim

-

Dostęp przez 6 miesięcy po szkoleniu do zestawu kilku dedykowanych ćwiczeń na zewnętrznej platformie ćwiczeniowej (cwiczenia.hackarcana.pl)

-

PDF z opisem rozwiązań zadań

-

Gadżety sekuraka: kubek + brelok + T-shirt + książka drukowana OSINT: Nowy wymiar poszukiwań w sieci + wysyłka paczkomatem do Polski.

Jak odebrać gadżety (kubek/T-shirt/brelok/książka) dołączone do biletu VIP?

-

Napisz na anna.burton@securitum.pl

-

Prześlij nr zamówienia + namiary na paczkomat (wysyłamy tylko do Polski) oraz rozmiar T-shirtu.

-

Kubek jest czarnym wariantem (~450 ml) – patrz poniżej.

O PROWADZĄCYM

Gynvael Coldwind – współzałożyciel i były kapitan zespołu Dragon Sector, historycznie jednej z najlepszych drużyn Capture The Flag na świecie. Programista pasjonat z zamiłowaniem do bezpieczeństwa komputerowego i niskopoziomowych aspektów informatyki. Twórca eksperymentalnego magazynu „Paged Out!”, współpracownik magazynu „Programista”, autor bestsellerowej książki Zrozumieć programowanie, współautor miniksiążki Programistyczne potknięcia, a także licznych artykułów, publikacji, podcastów oraz wystąpień poświęconych wspomnianym tematom. Większość swojego prawie 20-letniego życia zawodowego spędził, pracując w zespole bezpieczeństwa firmy Google jako Software Engineer / Information Security Engineer. Obecnie jest Security Researcherem i dyrektorem zarządzającym w HexArcana Cybersecurity GmbH.